这篇文章上次修改于 553 天前,可能其部分内容已经发生变化,如有疑问可询问作者。

漏洞描述

2024年7月1日,基于glibc的Linux系统上的OpenSSH服务器(sshd)中披露了一个严重的信号处理程序条件竞争漏洞。此漏洞称为RegreSSHion,编号为CVE-2024-6387,可导致未经身份验证的具有root权限的远程代码执行(RCE)。此漏洞的严重性等级为高(CVSS8.1)

影响版本

1、OpenSSH < 4.4p1。4.4p1之前的OpenSSH版本容易受到此信号处理程序竞争条件的影响,除非它们针对CVE-2006-5051和CVE-2008-4109进行了修补。

2、8.5p1 <= OpenSSH < 9.8p1。8.5p1及之后的OpenSSH版本由于意外删除了漏洞函数中的一段代码,使CVE-2006-5051漏洞被重新引入。

缓解措施

- 补丁发布后立即升级 OpenSSH 版本;

- 将 LoginGraceTime 设置为 0;

- 请注意,如果同时连接数超过 MaxStartups 的值,则会增加拒绝服务的风险;

- 限制对互联网暴露主机的 SSH 访问,并实施网络分段以限制横向移动;

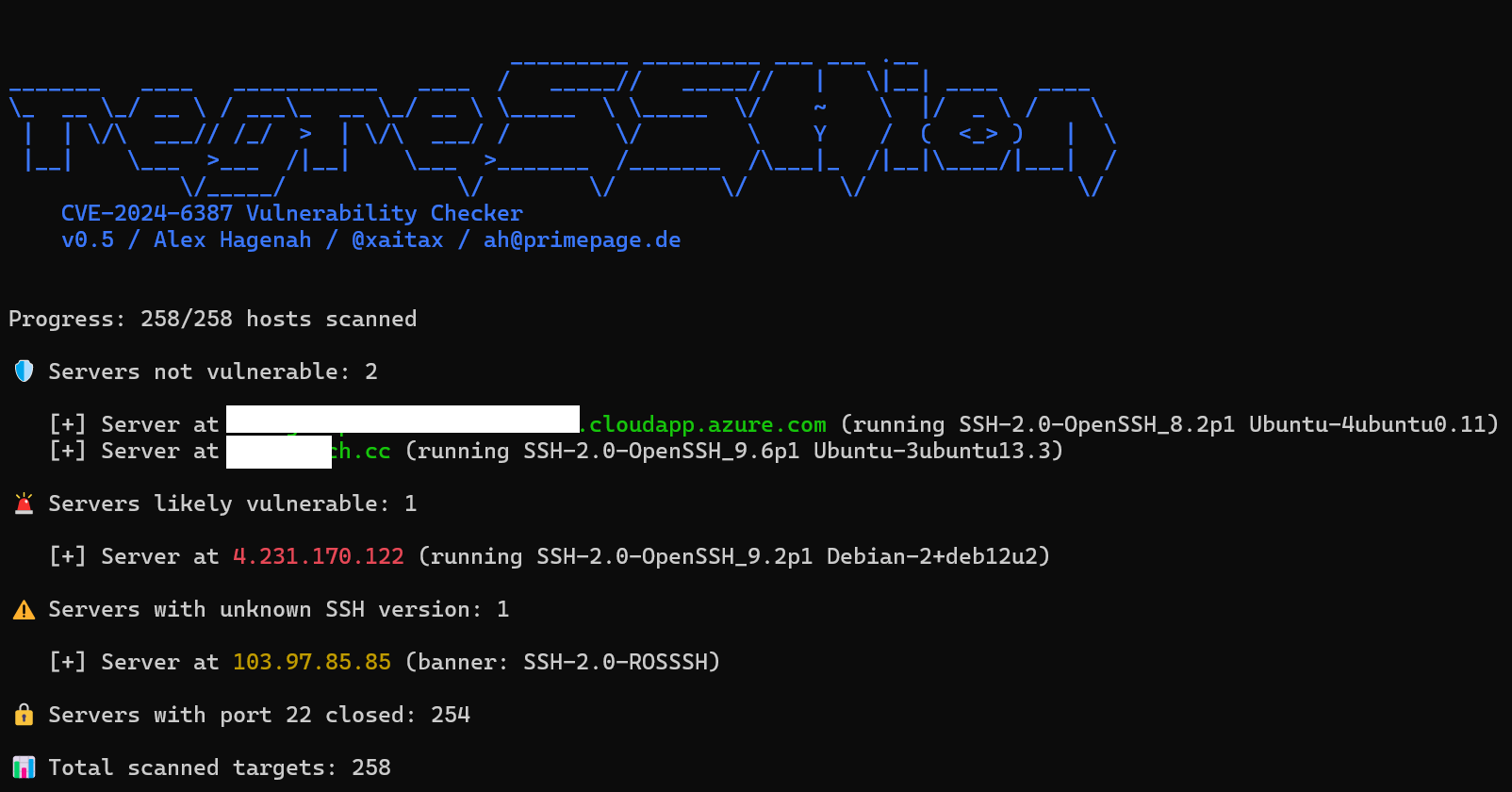

验证脚本POC

)

)

https://github.com/xaitax/CVE-2024-6387_Check

https://github.com/3yujw7njai/CVE-2024-6387

没有评论